Este celular quer devolver ao usuário o controle total dos próprios dados

Este celular quer devolver ao usuário o controle total dos próprios dados

Punkt MC03 evolui design, mantendo configurações de privacidade e segurança (imagem: reprodução)

Resumo

O novo MC03 da Punkt usa o sistema AphyOS, focado em privacidade, eliminando rastreadores e separando dados em ambientes seguros e abertos.

O celular possui especificações como tela OLED de 6 polegadas, câmera de 64 MP, bateria de 5.200 mAh, e suporte a 5G, Bluetooth 5.4 e Wi-Fi 6.

O modelo custa 699 euros e inclui um ano de assinatura gratuita de serviços de privacidade.

A fabricante suíça Punkt, conhecida pelos celulares minimalistas (dumbphones), anunciou o lançamento do MC03, aparelho que segue a premissa de devolver ao usuário o controle total sobre os próprios dados, com um sistema operacional focado em privacidade, segurança e uso mínimo.

Diferentemente dos modelos anteriores da marca, focados apenas em chamadas e textos — com botão e design semelhante ao de calculadoras —, o novo dispositivo traz funcionalidades modernas. Entretanto, o AphyOS, uma versão customizada do Android, elimina rastreadores e coletas de dados comuns em smartphones convencionais.

Sistema operacional dividido

A interface foi desenvolvida pela Apostrophy, empresa parceira da Punkt também sediada na Suíça, e reflete o minimalismo da marca. O sistema possui uma tela inicial em preto e branco que exibe atalhos de texto para funções essenciais como e-mail, calendário e contatos, evitando a distração visual de ícones e gadgets de sistemas convencionais.

O MC03 chega com uma separação dos dados do usuário em dois ambientes distintos. O primeiro, The Vault, é um espaço seguro que roda os aplicativos nativos da Punkt, que foram auditados para garantir privacidade.

Sistema operacional permite uso como “smartphone” (imagem: divulgação/Punkt)

O segundo ambiente é denominado Wild Web, ou Web Selvagem, em que o usuário pode acessar a internet aberta e instalar apps Android comuns através da Play Store. A arquitetura do sistema garante que os apps instalados na Wild Web não tenham acesso aos dados sensíveis no espaço seguro.

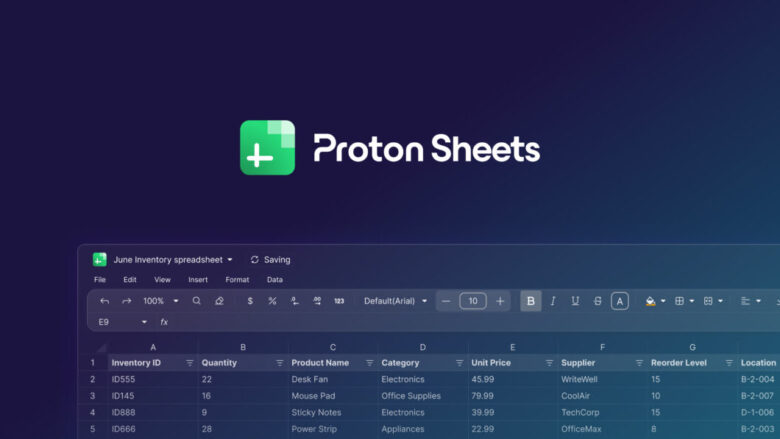

Além disso, o aparelho vem com uma suíte de serviços de privacidade integrados, fruto de uma parceria com a Proton. O pacote inclui VPN, gerenciador de senhas, armazenamento em nuvem e e-mail criptografado.

Especificações

Em termos de especificações, o MC03 não busca competir com topos de linha. O aparelho conta com uma tela OLED de 6 polegadas com taxa de atualização de 120 Hz, câmera traseira de 64 MP e uma bateria removível de 5.200 mAh. Com 8 GB de RAM, o dispositivo vem equipado com um chip octa-core MediaTek Dimensity 7300 e possui certificação IP68 contra água e poeira.

Apesar do foco minimalista, o MC03 não deixa de lado tecnologias mais recentes. Em conectividade, o aparelho traz Bluetooth 5.4, Wi-Fi 6 e permite conexão à rede 5G. A Punkt garante pelo menos cinco anos de atualizações de segurança e três anos de updates do Android.

Celular por assinatura

O modelo de negócios da Punkt também foge do padrão. O smartphone custa 699 euros (cerca de R$ 4.300, em conversão direta), preço superior ao do principal concorrente, o Light Phone, que teve a terceira geração lançada em meados de 2024 por US$ 399 (cerca de R$ 2.174).

Além do preço superior, o uso está atrelado a uma assinatura de serviços. A empresa defende que isso é necessário para que o cliente “pague para manter seus dados, em vez de pagar com seus dados”. O primeiro ano de assinatura é gratuito; após esse período, o custo é de cerca de 10 euros mensais.

As vendas do MC03 começam neste mês no mercado europeu. Ainda não há previsão para outras regiões.

Este celular quer devolver ao usuário o controle total dos próprios dados

Este celular quer devolver ao usuário o controle total dos próprios dados

Fonte: Tecnoblog