Como ativar a autenticação de dois fatores no X (Twitter)

Como ativar a autenticação de dois fatores no X (Twitter)

Saiba o passo a passo para proteger sua conta no X, antigo Twitter, usando a autenticação de dois fatores (ilustração: Vitor Pádua/Tecnoblog)

O X (Twitter) permite ativar o recurso de autenticação de dois fatores (2FA) como reforço para a segurança da sua conta. Para habilitar o recurso, você deve acessar as configurações de segurança e selecionar um dos métodos disponíveis.

É possível escolher entre receber o código de verificação via SMS (para assinantes do X Blue), usar um aplicativo de autenticação ou configurar uma chave de segurança física. Com essas proteções extras, você impede o acesso por pessoas não autorizadas.

Descubra como ativar a autenticação de dois fatores no X (Twitter) e proteger sua conta.

Índice1. Abra o menu “Mais” do X (Twitter)2. Acesse as Configurações do X (Twitter)3. Selecione as opções de segurança4. Clique em “Autenticação em duas etapas”5. Escolha o formato de autenticação de dois fatores do X6. Informe sua senha7. Inicie a configuração da autenticação de dois fatores8. Use um app de autenticação para ler o QR Code9. Insira o código de confirmação do app de autenticação10. Finalize a configuração da autenticação em duas etapasPor que não consigo ativar a autenticação de dois fatores no X (Twitter)?É preciso pagar para usar o SMS como verificação em duas etapas no X?Posso ter mais de um método de autenticação habilitado no X?Qual é a diferença entre usar a autenticação de dois fatores via SMS e via aplicativos?Posso desativar a autenticação de dois fatores no X?

1. Abra o menu “Mais” do X (Twitter)

Acesse x.com usando navegador do PC e faça login na sua conta, se necessário. Então, clique em “Mais”, no menu na lateral esquerda da tela, para ver mais opções.

Acessando o menu “Mais” do X (imagem: Lupa Charleaux/Tecnoblog)

2. Acesse as Configurações do X (Twitter)

No submenu, selecione a opção “Configurações e privacidade” para avançar.

Selecionando a opção “Configuração e privacidade” (imagem: Lupa Charleaux/Tecnoblog)

3. Selecione as opções de segurança

No menu “Configurações”, no centro da página do X (Twitter), clique em “Segurança e acesso à conta”. Em seguida, selecione a opção “Segurança”, no canto direito da tela, para ver mais recursos.

Selecionando as opções “Segurança e acesso à conta” e “Segurança” do X (imagem: Lupa Charleaux/Tecnoblog)

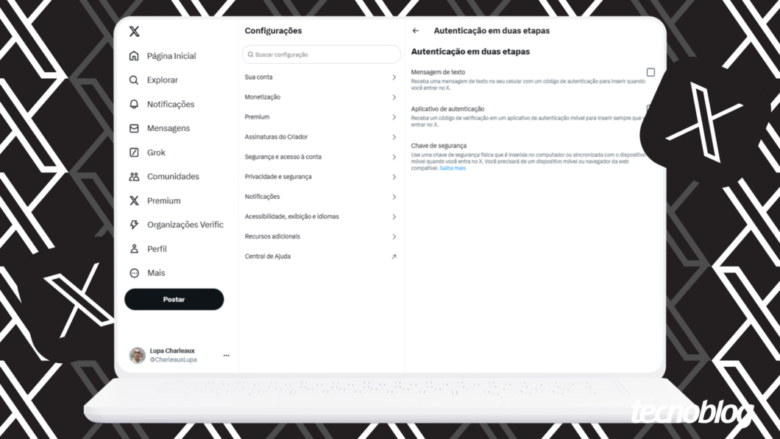

4. Clique em “Autenticação em duas etapas”

No canto direito da página, clique em “Autenticação em duas etapas” para acessar as opções do recurso de proteção da conta do X (Twitter).

Abrindo o menu “Autenticação em duas etapas” do X (imagem: Lupa Charleaux/Tecnoblog)

5. Escolha o formato de autenticação de dois fatores do X

Marque a opção de autenticação em duas etapas que você deseja usar para proteger a sua conta do X (Twitter):

Mensagem de texto: receber uma SMS no seu celular com um código de autenticação quando realizar um novo login no X. Opção exclusiva para assinantes do X Blue;

Aplicativo de autenticação: usar um app de autenticação para celular, como o Google Authenticator, para gerar um código de verificação sempre que acessar a rede social em um novo dispositivo;

Chave de segurança: configurar uma chave de segurança física que deve ser inserida no PC ou sincronizada com o dispositivo móvel para autorizar o login no X.

Neste guia, mostraremos como configurar a proteção da conta usando o aplicativo de autenticação. Entretanto, os processos são semelhantes nos outros formatos de proteção da conta.

Tela de seleção do método de autenticação em duas etapas no X (imagem: Lupa Charleaux/Tecnoblog)

6. Informe sua senha

Na janela pop-up, insira sua senha de acesso do X para confirmar sua identidade e avançar na configuração.

Inserindo a senha do X para confirmar sua identidade (imagem: Lupa Charleaux/Tecnoblog)

7. Inicie a configuração da autenticação de dois fatores

Leia as instruções do X (Twitter) e clique no botão “Comece já” para iniciar a configuração da autenticação de dois fatores.

Iniciando a configuração da autenticação em duas etapas usando o app de autenticação (imagem: Lupa Charleaux/Tecnoblog)

8. Use um app de autenticação para ler o QR Code

Use um aplicativo de autenticação móvel para escanear o QR Code do X (Twitter) e, depois, clique em “Avançar”.

Escaneando o QR Code do X para configurar o app de autenticação (imagem: Lupa Charleaux/Tecnoblog)

9. Insira o código de confirmação do app de autenticação

Digite o código de confirmação gerado pelo aplicativo de autenticação e, depois, clique em “Confirmar” para avançar.

Informando o código de verificação gerado pelo app de autenticação (imagem: Lupa Charleaux/Tecnoblog)

10. Finalize a configuração da autenticação em duas etapas

Se correr tudo certo com a ativação da autenticação em duas etapas, você verá uma tela com a mensagem “Está tudo pronto”. Então, copie ou escreva o código de backup da sua conta em um lugar seguro.

Por fim, clique no botão “Concluído” para finalizar.

Concluindo a autenticação em duas etapas no X (imagem: Lupa Charleaux/Tecnoblog)

Por que não consigo ativar a autenticação de dois fatores no X (Twitter)?

Há alguns motivos que podem impedir a ativação da autenticação de dois fatores no X (Twitter). Os mais comuns são:

Exclusividade para assinantes X Blue: a opção de receber o código de autenticação via SMS é exclusiva para assinantes do X Blue. Usuários sem assinatura não podem usar a ferramenta de proteção;

Código de verificação expirado: o código gerado pelo aplicativo de autenticação tem um tempo de validade limitado. Veja se o código que você está inserindo ainda é válido;

Problemas com cache do navegador: arquivos antigos armazenados pelo navegador podem interferir na configuração da autenticação. Limpe o cache e os cookies do seu navegador e tente novamente;

Extensões do navegador: algumas extensões podem atrapalhar o funcionamento de determinadas partes da página do X, impedindo a ativação da autenticação. Desabilite temporariamente as extensões e verifique se o problema está resolvido.

É preciso pagar para usar o SMS como verificação em duas etapas no X?

Sim, para usar a verificação em duas etapas por SMS no X (Twitter) é obrigatório ser assinante do X Blue. Lembrando que a assinatura da rede social permite ter a conta verificada no X e outros recursos exclusivos.

Posso ter mais de um método de autenticação habilitado no X?

Sim, o X permite configurar múltiplos métodos de autenticação, o que torna sua conta ainda mais segura. Além da senha, você pode combinar os recursos de verificação em duas etapas, como receber os códigos via SMS e por meio de aplicativos de autenticação.

Ao combinar diferentes métodos de autenticação, você cria uma barreira extra contra acessos não autorizados, mesmo que alguém descubra sua senha. Além disso, a autenticação de multifator pode facilitar a recuperação da sua conta em caso de perda da senha.

Qual é a diferença entre usar a autenticação de dois fatores via SMS e via aplicativos?

A autenticação em duas etapas via SMS é um método em que o código de verificação é enviado para o seu número de celular no momento do login. Embora seja fácil de configurar, essa opção é menos segura, pois as mensagens de texto podem ser interceptadas e os números de telefone podem ser clonados.

A autenticação via aplicativos é um formato em que códigos exclusivos são gerados regularmente com intervalo de segundos, reduzindo as chances de interceptação. Os apps ainda oferecem recursos adicionais, como gerar códigos offline e a sincronização entre dispositivos.

Posso desativar a autenticação de dois fatores no X?

Sim, você consegue desativar a autenticação de dois fatores no X. Para isso, você deve abrir o menu “Autenticação em duas etapas” nas configurações da rede social e desmarcar a caixa da opção que está sendo usada para a proteção da conta.

Como ativar a autenticação de dois fatores no X (Twitter)

Como ativar a autenticação de dois fatores no X (Twitter)

Fonte: Tecnoblog