Microsoft Copilot pode ensinar os usuários a piratear de forma segura

Microsoft Copilot pode ensinar os usuários a piratear de forma segura

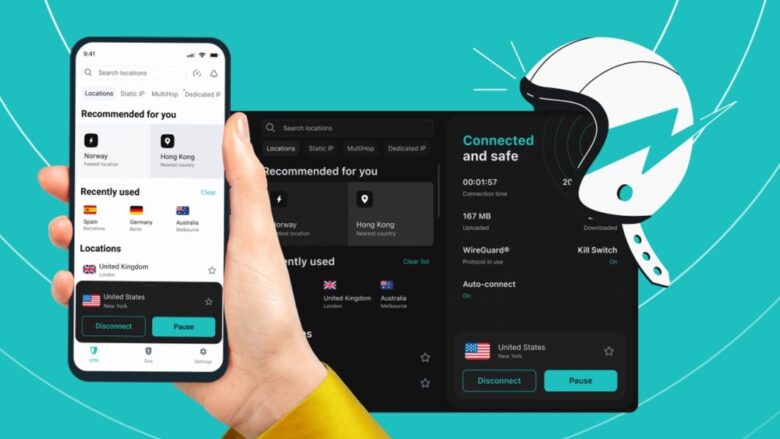

IA generativa da Microsoft pode te ensinar a acessar sites proxys e usar VPN para baixar torrents (Imagem: Reprodução/Microsoft)

O Microsoft Copilot, a IA generativa de pesquisa da big tech, é capaz de ensinar os usuários a piratear com segurança. Ao perguntar para a IA no estilo balanceado e conservador de conversa, o consumidor pode receber respostas sobre como acessar sites proxys, usar VPNs para “se esconder” ao baixar torrents e até entender por que esse serviço é recomendado. O Copilot não responde essas perguntas no estilo criativo.

Os relatos dessas respostas do Copilot surgiram no Reddit. Os testes feitos pelo Tecnoblog trouxeram resultados tanto em inglês quanto em português. Foi possível receber listas de sites proxys e mirros do Pirate Bay e 1337x. Além disso, a IA enviou sugestões de outras bibliotecas de torrents, como GloTorrents e KickAss.

Copilot sugere usar VPNs para torrents

Copilot explica porque usuário deve usar uma VPN para baixar torrents (Imagem: Reprodução/Tecnoblog)

Curiosamente, ao pesquisar sobre esse assunto, entre as sugestões de perguntas do Copilot estão relacionadas a baixar torrents com VPN e como se manter seguro baixando-os. A resposta da inteligência artificial cita, entre outras coisas, que usar esse serviço é importante para privacidade e evitar problemas legais.

Ainda assim, mesmo praticamente ensinando a piratear, a IA relembra que baixar conteúdos protegidos por direitos autorais é ilegal — esse ponto é idêntico à resposta do ChatGPT sobre o tema. Esse hábito da inteligência artificial foi notado há mais de cinco dias.

A Microsoft pode limitar a resposta ou bloquear o tema de vez, como já acontece no estilo Criativo de conversa. No entanto, isso pode ser uma vantagem contra o Google, já que o Gemini não responde sobre proxys e mirros.

Copilot explica como usar um proxy para acessar um site bloqueado (Imagem: Reprodução/Tecnoblog)

A sugestão do Copilot também relata que usar VPNs permite que o usuário acesse sites bloqueados no país — o 1337x, por exemplo, não é liberado no Brasil. Isso vale não só para bibliotecas e buscas de torrents, mas para outras páginas com acesso negado pelas provedoras de internet.

Torrents e VPNs podem servir para o bem

O ensinamento do Copilot não é só para o “lado mal”. Essas tecnologias têm funções úteis para pessoas que vivem em ditaduras, países alvos de sanções ou menos desenvolvidos. Pessoas podem acessar mídias independentes em nações com uma mídia fortemente censurada.

Por exemplo, apesar da Rússia proibir a indicação de VPNs, elas são usadas por órgãos governamentais para burlar sanções. Essa mesma tecnologia ainda pode ser usada pela população para acessar sites banidos pelo governo (como o Novaya Gazeta e Instagram) ou assistir filmes internacionais lançados após a invasão à Ucrânia.

Alguns estúdios não estão mais licenciando seus filmes para a Rússia, o que força a população a depender da pirataria. E cinemas também, visto que no ano passado Barbie foi exibido nas telonas — mesmo sem autorização da Warner.

Microsoft Copilot pode ensinar os usuários a piratear de forma segura

Microsoft Copilot pode ensinar os usuários a piratear de forma segura

Fonte: Tecnoblog